- منزل

- >

- سحاب

- >

- سحابة خاصة افتراضية

- >

سحابة خاصة افتراضية

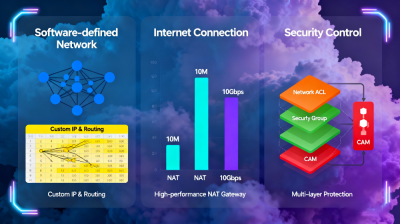

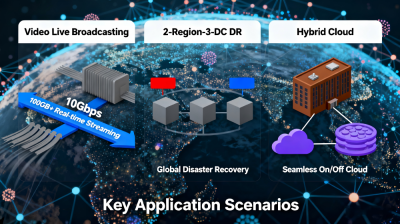

2025-12-11 16:10السحابة الخاصة الافتراضية (VPC) هي مساحة شبكية مخصصة قائمة على السحابة، مبنية على منصة تينسنت سحاب، وتوفر خدمات الشبكة لمواردك على تينسنت سحاب. تتميز سحابات VPC المختلفة بعزل منطقي كامل. وباعتبارها مساحة شبكتك الخاصة في السحابة، يمكنك إدارة VPC باستخدام تقنية الشبكات المعرفة بالبرمجيات، وتكوين وظائف مثل عناوين الملكية الفكرية، والشبكات الفرعية، وجداول التوجيه، وقوائم التحكم بالوصول (الرباط الصليبي الأمامي)، وسجلات التدفق. كما تدعم VPC طرقًا متعددة للاتصال بالإنترنت، مثل عناوين الملكية الفكرية المرنة وبوابات NAT، وتوفر خيارات متنوعة للدفع وحزم النطاق الترددي لمساعدتك على توفير التكاليف. في الوقت نفسه، يمكنك ربط تينسنت سحاب بمراكز البيانات المحلية لديك عبر اتصالات VPN أو الاتصال المباشر، مما يتيح لك بناء سحابة هجينة بمرونة. وباعتبارها منتجًا ناضجًا للشبكات السحابية الأساسية، تُنشئ السحابة الخاصة الافتراضية (VPC) مساحة شبكية مخصصة من خلال تقنية العزل المنطقي، وتدعم التكوين الكامل الأبعاد عبر تقنية الشبكات المعرفة بالبرمجيات. يتيح تقسيم الشبكة الفرعية تقسيم الشبكة عند الطلب، مما يُمكّن من نشر التطبيقات والخدمات على مستويات متعددة، ويُحسّن كفاءة إدارة الموارد. تُعدّ مجموعات الأمان بمثابة جدران حماية افتراضية ذات حالة، حيث تتحكم بدقة في حركة البيانات الواردة والصادرة على مستوى المثيل، مما يضمن أمن الأعمال. تدعم بوابات NAT عشرات الملايين من الاتصالات المتزامنة ونطاقًا تردديًا فائقًا، لتلبية احتياجات الموارد داخل شبكة VPC للوصول بكفاءة إلى الإنترنت العام. تُمكّن اتصالات VPN من التواصل الآمن بين مراكز البيانات المحلية وموارد السحابة عبر أنفاق مشفرة، مما يسمح ببناء بنى سحابية هجينة بمرونة. سواءً كان الهدف هو نشر خدمات مؤسسية سحابية، أو تمكين التواصل بين الموارد عبر المناطق، أو بناء سحابات هجينة، أو توفير دعم الشبكة للخدمات عالية التزامن، فإن شبكة VPC تستفيد من مرونة تقسيم الشبكة الفرعية، وموثوقية مجموعات الأمان، والأداء العالي لبوابات NAT، وسهولة اتصالات VPN لتصبح الدعم الشبكي الأساسي للتحول الرقمي للمؤسسات. علاوة على ذلك، يُعزز التآزر العميق بين مجموعات الأمان وبوابات NAT بشكل كبير من حماية الأمان وكفاءة الوصول في شبكة VPC.

الأسئلة الشائعة

س: كيف تتكامل مجموعات الأمان، كأداة أساسية لحماية الأمن، مع تقسيم الشبكة الفرعية وبوابات NAT لدعم الاحتياجات الأساسية للسحابة الخاصة الافتراضية (VPC) واتصالات VPN؟ وأين تنعكس مزاياها التقنية؟

أ: تركز مجموعات الأمان على الحماية على مستوى المثيل والتحكم الدقيق، وتوفر دعمًا أمنيًا لقدرتين أساسيتين، مما يعزز البنية التحتية لخدمة السحابة الخاصة الافتراضية (VPC). أولًا، بالتكامل مع تقسيم الشبكات الفرعية، تسمح بوضع قواعد مجموعات أمان مختلفة للشركات المنتشرة في شبكات فرعية مختلفة. على سبيل المثال، يمكن فتح منافذ محددة لشبكات التطبيقات الفرعية مع تقييد الوصول إلى شبكات البيانات الفرعية بشكل صارم، مما يحقق حماية متعددة الطبقات. في الوقت نفسه، وبالعمل مع بوابات NAT، تقوم بتصفية حركة المرور الواردة والصادرة من خلال مجموعات الأمان مع ضمان إمكانية وصول الموارد داخل VPC إلى الإنترنت العام، مما يمنع الهجمات الخبيثة ويشكل ضمانًا مزدوجًا لقناة الوصول وحاجز الأمان. ثانيًا، تدعم سيناريوهات السحابة الهجينة التي تتضمن اتصالات VPN. تحد مجموعات الأمان من نطاق الاتصال بين مراكز البيانات المحلية وموارد السحابة، وتفتح فقط منافذ الخدمة الضرورية لضمان أمان نقل البيانات داخل النفق المشفر. بالإضافة إلى ذلك، تتيح خاصية فحص الحالة لمجموعات الأمان التكيف الديناميكي مع تقلبات الشبكة في اتصالات VPN، مما يضمن حماية متواصلة. وتتجلى المزايا التقنية في جانبين: أولًا، الدقة والمرونة + الحماية الشاملة - يمكن تكوين مجموعات الأمان وصولًا إلى مستوى البروتوكول والمنفذ، مما يتيح التكيف مع احتياجات النشر متعددة الطبقات لتقسيم الشبكة الفرعية، مع تلبية متطلبات الأمان الخاصة بسيناريوهات بوابات NAT واتصالات VPN. ثانيًا، سهولة الاستخدام والكفاءة + لا يؤثر على الأداء - فهي تُمكّن من توفير حماية فورية على مستوى المثيل دون الحاجة إلى نشر أجهزة إضافية، ولا تؤثر على أداء الوصول العام للسحابة الخاصة الافتراضية (VPC).

س: ما هي القيمة التآزرية الأساسية بين تقسيم الشبكة الفرعية واتصالات VPN؟ كيف يمكن الاستفادة من مجموعات الأمان وبوابات NAT لتعزيز القدرة التنافسية للسحابة الخاصة الافتراضية (VPC)؟

أ: تكمن القيمة التآزرية الأساسية لهذه الحلول في توفير نشر مرن واتصال عبر النطاقات يغطي جميع السيناريوهات، ويعالج نقاط الضعف في شبكات المؤسسات المتمثلة في النشر المرن والعزل بين البنية التحتية المحلية والسحابة. يُمكّن تقسيم الشبكة الفرعية من النشر متعدد الطبقات والإدارة الدقيقة للموارد داخل السحابة الخاصة الافتراضية (VPC)، مما يلبي احتياجات الشبكات لمختلف الشركات. تعمل اتصالات VPN على كسر الحواجز الجغرافية بين البنية التحتية المحلية والسحابة، مما يتيح اتصالاً سلسًا بين مراكز البيانات المحلية وموارد السحابة. يرفع هذا المزيج من مستوى السحابة الخاصة الافتراضية (VPC) من شبكة سحابية واحدة إلى شبكة مرنة ذات تآزر بين السحابة والحافة. يعزز تآزرها مع مجموعات الأمان وبوابات NAT بشكل كبير من القدرة التنافسية للسحابة الخاصة الافتراضية (VPC): توفر مجموعات الأمان حماية دقيقة للنشر متعدد الطبقات الذي يتيحه تقسيم الشبكة الفرعية، مما يمنع انتشار المخاطر الأمنية بين الشبكات الفرعية المختلفة. توفر بوابات NAT قنوات وصول عالية الأداء إلى الإنترنت العام للموارد داخل الشبكات الفرعية، وتعمل بالتنسيق مع مجموعات الأمان لتصفية حركة البيانات العامة، مما يضمن وصولاً آمناً. بالنسبة لاتصالات VPN، يمكن لمجموعات الأمان تحديد نطاق الأعمال للاتصالات بين النطاقات، بينما تلبي بوابات NAT الطلب المتزايد على الوصول إلى الإنترنت العام ضمن بنى السحابة الهجينة. هذا يجعل إمكانيات الشبكات في السحابة الخاصة الافتراضية (VPC) أكثر شمولاً وأماناً. يمنح هذا المزيج من النشر المرن + الاتصالات بين النطاقات + الحماية الدقيقة + الوصول الفعال السحابة الخاصة الافتراضية (VPC) قدرة تنافسية أقوى في السوق.

س: كيف تعالج بوابة NAT مشاكل الوصول إلى الإنترنت العام في السحابة الخاصة الافتراضية (VPC)؟ ما هي فوائد تكاملها مع السحابة الخاصة الافتراضية (VPC) وتقسيم الشبكة الفرعية بالنسبة لمجموعات الأمان واتصالات VPN؟

أ: تكمن القيمة الأساسية لبوابة NAT في كفاءة الترجمة والوصول الآمن، حيث تحل مشكلات الشبكات الافتراضية التقليدية المتمثلة في نقص عناوين الملكية الفكرية العامة وكشف موارد الشبكة الداخلية. فمن خلال ترجمة عناوين الملكية الفكرية، تسمح البوابة لموارد متعددة داخل الشبكة الفرعية بمشاركة عناوين الملكية الفكرية مرنة للوصول إلى الإنترنت العام مع إخفاء عناوين الملكية الفكرية الداخلية، مما يقلل من المخاطر الأمنية. كما تدعم عشرات الملايين من الاتصالات المتزامنة ونطاقًا تردديًا فائقًا، لتلبية متطلبات الأعمال ذات حركة البيانات العالية. ويحقق تكاملها مع المكونين الأساسيين مكاسب كبيرة في القدرات الخاصة بكل سيناريو: فبالعمل مع السحابة الخاصة الافتراضية (VPC) وتقسيم الشبكات الفرعية، يمكن تهيئة بوابات NAT بمرونة بناءً على احتياجات نشر الشبكات الفرعية. على سبيل المثال، يمكن تخصيص بوابات NAT ذات النطاق الترددي العالي للشبكات الفرعية الخاصة بالأعمال، بينما يمكن تهيئة بوابات NAT القياسية للشبكات الفرعية الإدارية، مما يحقق تخصيص الموارد عند الطلب. بالنسبة لمجموعات الأمان، تتيح وظيفة ترجمة عناوين الملكية الفكرية في بوابات NAT لقواعد مجموعات الأمان التركيز على الحالات الداخلية، مما يُغني عن الحاجة إلى تعديلات متكررة على سياسات عناوين الملكية الفكرية العامة، ويُبسط عملية إعداد الحماية. أما بالنسبة لاتصالات VPN، فيمكن لبوابات NAT العمل بالتوازي معها، مما يُتيح الوصول المتوازي إلى الإنترنت العام والتواصل بين النطاقات المختلفة ضمن بنى الحوسبة السحابية الهجينة. على سبيل المثال، يمكن لمراكز البيانات المحلية الوصول إلى موارد السحابة عبر اتصالات VPN، بينما تصل الشبكات الفرعية السحابية إلى الإنترنت العام عبر بوابات NAT، دون أن يتداخل أي منهما مع الآخر، مما يُعزز مرونة بنية الشبكة. هذا التناغم يجعل إعداد حماية مجموعات الأمان أكثر سلاسة، وشبكات الحوسبة السحابية الهجينة لاتصالات VPN أكثر كفاءة، وقدرات الوصول إلى الإنترنت العام للسحابة الخاصة الافتراضية (VPC) أكثر توافقًا مع احتياجات أعمال المؤسسة.